Как найти и обезвредить вирус-майнер

Вирус-майнер — это вредоносная программа, которая скрытно использует вычислительные ресурсы зараженного устройства (CPU, GPU) для майнинга криптовалюты на пользу злоумышленников. Попадая на компьютер через фишинговые атаки или зараженные файлы, вирус-майнер приводит к повышенной нагрузке на процессор, перегреву и износу оборудования, увеличивает потребление электроэнергии и снижает производительность системы. Его обнаружение возможно с помощью мониторинга системных процессов и антивирусного ПО, а для удаления часто требуется очистка системы или переустановка ОС.

Что такое вирус-майнер

Вирусы-майнеры заражают компьютеры, ноутбуки, серверы и мобильные гаджеты. Из-за высокой нагрузки производительности оборудования для текущих задач перестает хватать. При этом могут появляться следующие признаки:

- «Тормозит» работа браузера или всего устройства.

- Программы или приложения внезапно отключаются.

- Регулярно зависает изображение на экране или происходят сбои в видео.

- Встроенный вентилятор стал сильно шуметь.

- Нагревается гаджет или системный блок.

- Интернет-соединение стало хуже.

- Затраты энергии выросли, или быстро разряжается батарея.

Если появился один из признаков, то причина может быть обычной: пыль в вентиляторе, или открыто много «тяжелых» для системы приложений. Однако если отмечены сразу несколько, то высока вероятность, что это связано с вредоносной программой.

Виды вирусов

Троянские программы могут работать как с установкой в операционную систему, так и без нее. Также существуют вредоносные расширения для web-браузеров и майнеры-скрипты на сайтах в интернете. Защиту от большинства из них может предоставить любой антивирус. Главное, чтобы он был постоянно включен, а его базы регулярно обновлялись. Утилиты безопасности уже могут остановить более тысячи троянов. Тем не менее новые среди них появляются очень часто.

Вредоносное ПО делится на несколько групп. Самые распространенные среди них — в таблице.

| Виды программ | Описание |

|---|---|

| Это консольные утилиты для криптодобычи на центральном процессоре или видеокарте. Мошенники выбирают для заработка монеты со скрытыми транзакциями. Чаще всего добывают Monero (XMR). | |

| Их можно «подхватить» во время интернет-серфинга. Добыча происходит на сайте, который открылся в одной из вкладок. Другой вариант — майнинг на текущей странице. Иногда разработчики открыто сообщают о веб-добыче, если используют ее вместо встроенной рекламы. В таком случае посетители дают свое согласие и делятся системными ресурсами. | |

| Для гаджетов криптоджекинг чаще всего реализован в играх. Ничего не подозревающей пользователь сам его включает. Официальные магазины проверяют софт перед публикацией, поэтому рекомендуется устанавливать ПО только из них. | |

| Этот вид не относится к скрытой добыче, однако стоит его упомянуть. Такие вирусы крадут пароли от аккаунтов. Цель особо опасных троянов — приватные ключи от блокчейн-кошельков. Одним из них был вирус Mars Stealer, который смог получить данные из MetaMask в начале 2022 года. До него был скрипт Oski. Поэтому нужно использовать все методы защиты при операциях с криптомонетами — например, 2fa-проверки, дополнительные коды блокировки, антифишинговые фразы и регулярную смену пароля. |

Принцип работы

Вирусы-майнеры маскируются под системные процессы, запускаются при включении устройства и остаются активными в фоновом режиме. Чтобы оставаться незамеченными, они могут отключаться при запуске «Диспетчера задач» или других утилит мониторинга. Зачастую вирусы добавляют себя в исключения антивирусных программ, обходя таким образом защиту.

Оборудование для криптодобычи ежегодно растет в цене. В риги встраивают от 4 до 12 видеокарт....

Хешрейт (H/s) — скорость, с которой оборудование для майнинга выполняет вычисления. Этот...

Осенью 2022 года самая добываемая монета — Ethereum — перешла на алгоритм Proof-of-Stake. Майнинг...

Как можно заразиться

Чем опасен вирус-майнер

Криптоджекинг сменил цифровых вымогателей. Последние часто встречались в Windows устаревших версий — до 7. Скрытый майнинг напрямую не нарушает законов, потому что сложно оценить, какой заработок был получен мошенником. Помимо неудобства от использования замедленного оборудования, есть и физический риск — перегрев.

С пониманием, как работает вирус-майнер и как происходит хеширование, становится очевидно ― проблема превышения температуры существенна. Персональный компьютер способен длительно справляться с нагрузкой. Однако срок службы комплектующих при перегреве быстро снижается и может вызвать поломку. Это относится и к вирусам, и к обслуживанию ПК. Нужно регулярно проводить чистку и от вредоносного ПО, и от пыли.

Гаджеты наиболее чувствительны к перегреву. Однако в данном типе устройств повышение температуры пользователь обнаруживает практически сразу.

Методы обнаружения скрытого майнера

При подозрениях нужно провести проверку оборудования. Это можно сделать вручную или программно. Самый простой способ — найти с помощью антивирусного софта. Перед проверкой обязательно нужно обновить базы программы до актуальной версии. В результате сомнительные процессы автоматически попадут в карантин и перестанут нагружать систему.

Однако если троян новый, то в базах данных его может пока не быть. В таком случае придется искать вирус вручную. Для начала нужно:

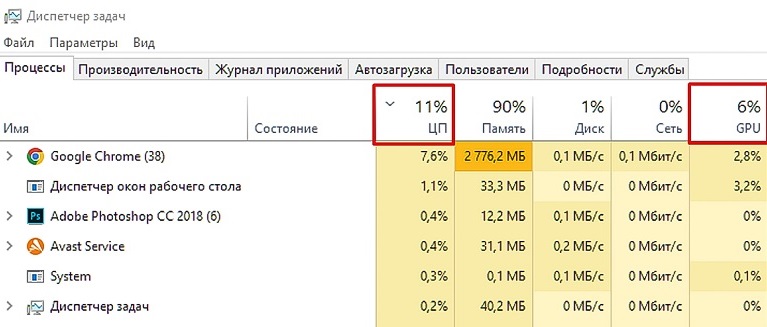

- Открыть «Диспетчер задач (ДЗ)» (комбинация клавиш Ctrl+Alt+Delete) — «Процессы».

- Далее оценить, если ли среди текущих подозрительные программы. Для этого поочередно изменить сортировку во вкладках центрального процессора (CPU) «ЦП» и видеокарты «GPU».

Однако проверка с помощью ДЗ может не дать результатов, потому что продвинутые вирусы способны отключаться при его запуске. В таком случае нужно посмотреть в реестре список автозагрузок. Он расположен в «Планировщике заданий». Чтобы его открыть, нужно выполнить несколько шагов:

- Запустить окно «Выполнить» с помощью комбинации Win+R.

- В поле «Открыть» ввести команду taskschd.msc — кликнуть по OK.

- В системном дереве открыть папку «Библиотека планировщика заданий».

- Выбрать вкладку «Триггеры».

В этом разделе прописаны сценарии автоматического включения всех программ. Нужно проверить в интернете названия подозрительных процессов ― возможно, среди них окажутся важные для системной работы. Затем необязательные триггеры можно отключить в панели управления, а опасные — удалить. Это не избавит устройство от вируса, но запретит его автоматическую загрузку.

Для мобильных устройств активность ПО мониторят во внутренних настройках телефона. Для этого необходимо:

- Перейти в раздел «Батарея» — «Запуск приложений».

- Здесь можно вручную отключить автоматическую загрузку для каждого ПО.

- Также возможно контролировать наиболее ресурсоемкие утилиты в «Сведениях энергопотребления».

Как удалить вирус-майнер с компьютера

После того как фоновые процессы по добыче криптовалют найдены, нужно избавить устройство от вредного ПО. Можно использовать утилиты для мониторинга автозапуска программ или антивирусный софт.

У каждого из них есть слабые и сильные стороны. Специальный софт для удаления вирусов-майнеров обновляется не так часто, как антивирусные базы. Однако он подходит для новичков, так как может и найти, и уничтожить вредные файлы. Популярные программы представлены в таблице.

| Софт | Описание |

|---|---|

| Бесплатная программа от компании Microsoft. Можно скачать на официальном сайте. | |

| Софт также не требует покупки. Отображает даже скрытые системные файлы и службы. Может и удалить процесс, и приостановить. | |

| Мощный антивирусный инструмент, способный обнаруживать и удалять различные типы вредоносных программ, включая криптомайнеры. Программа имеет бесплатную версию, которая позволяет провести полное сканирование системы и удалить найденные угрозы. |

Этот способ помогает выявить и справиться с заражением, но не обезопасит устройство от угроз в будущем. Поэтому для полного комплекса по борьбе с троянами рекомендуется использовать антивирусные системы.

Минус в том, что они могут деактивировать незараженное ПО, посчитав его угрозой. В таком случае нужно самостоятельно добавить программу в исключения через настройки. Поиск, лечение и защиту могут выполнить бесплатные утилиты:

- Dr.Web CureIt!

- Kaspersky Security Cloud Free.

- Avast Free Antivirus.

В каждой из утилит есть ручной режим: пользователь сам выбирает папку для проверки. Автоматический вариант глубокой очистки тоже поможет определить вредное ПО. Однако проверка во всей системе займет больше времени.